Racine de confiance

Nous sommes convaincus qu’un jour, la sécurité aura plus de valeur que les équipements eux-mêmes. C’est pourquoi nous nous engageons à améliorer continuellement notre racine de confiance grâce à des éléments sécurisés, de la puce jusqu’au cloud.

Avec le développement rapide de la société numérique, et l’explosion des appareils portables et de l’IoT, la sécurité des terminaux est devenue essentielle pour protéger les données sur tout appareil. En effet, chaque appareil représente un point d’entrée potentiel et sensible pour l’appareil lui-même ou le réseau auquel il est connecté.

Par conséquent, les terminaux sont chargés de sécuriser le lien entre l’appareil et le cloud. Une telle sécurité de bout en bout ne peut être obtenue qu’en concevant une solide racine de confiance. Et cette confiance commence au niveau de l’appareil.

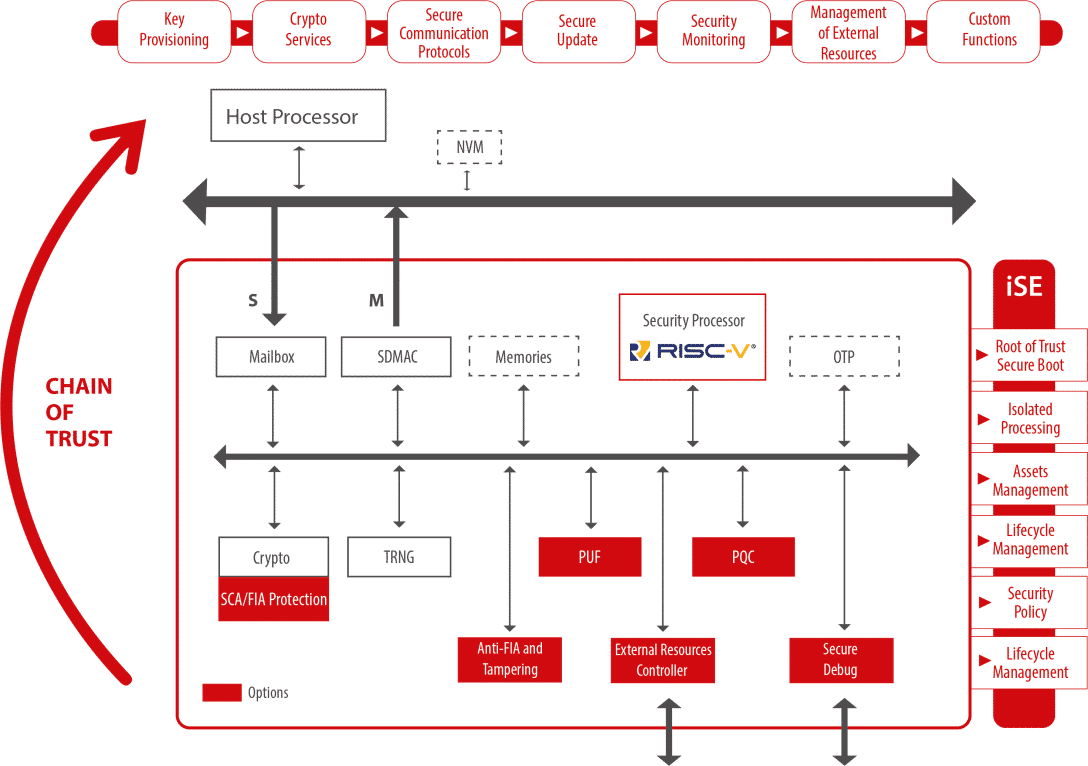

Seul un élément de sécurité intégré (integrated Secure Element ou iSE), peut implémenter cette base de sécurité fondamentale. Un élément de sécurité intégré est une puce qui est directement intégrée à la puce principale du dispositif, fondue comme un sous-système de la puce hôte qu’elle protège.

Établir une Racine de Confiance jusqu'au silicium avec un support logiciel

SecuryzrTM, l’élément de sécurité intégré de Secure-IC

- Vérifier l’intégrité physique et logique de la plateforme, et garantir l’authenticité du logiciel et du système d’exploitation fonctionnant sur le dispositif.

- Authentification et confidentialité des données entrantes/sortantes.

- Prise en charge de la cryptographie post-quantique.

- S’assurer qu’aucune attaque physique ou cyber n’est perpétrée sur le système et appliquer la politique de sécurité en cas d’attaque.

- Protéger les données du système en matière d’authenticité ou de confidentialité.

- Gestion des clés cryptographiques dans un système.

- À la première programmation, le débogage, l’injection/la génération de clés, la gestion du cycle de vie, l’injection/la mise à jour de firmware à distance, l’autorisation de mise à jour de dispositif défectueux en usine.

- TLS, IPSec.

- Insertion initiale du PUF pour la génération de la clé racine. Tous les accès et justificatifs d’identité ultérieurs sont gérés par cette clé.

- Par canal auxiliaire,

- Par injection de fautes.

- Technologies de protection numérique unique contre le piratage.

- Gestion des paramètres de sécurité critiques basée sur le PUF et fourniture des clés les plus faciles (PUF unique sans données auxiliaires conforme à la norme ISO/IEC 20897).

- Contre-mesures uniques contre les attaques de type canal auxiliaire.

- Cyber protection de l’unité centrale.

- Faible encombrement et hautes performances.

- Différents niveaux de sécurité.

- Solution évolutive.

- Transférable à tout kit de conception.

- Testée avec les outils d’évaluation de la sécurité de Secure-IC (AnalyzrTM, VirtualyzrTM, CatalyzrTM).

- Prête à la certification :

- FIPS 140, Common Criteria, OSCCA.

- Validée sur silicium avec toutes les fonderies :

UMC, GF, TSMC, ST, SMIC, Samsung.

-

Sûreté/Sécurité: ISO 26262 jusqu’à ASIL D et EVITA Full, Medium, Light, CC PPV2X, etc.

-

Léger : Faible surface, faible encombrement

-

Automatisation industrielle: ISO/IEC 62443

- Protégez vos données et votre savoir-faire

- Conformité avec Nagra, Verimatrix, China DRM, etc.

-

Conformité avec iSIM, GSMA

-

FDE TCG Opal, imprimantes

-

Opérations à grande vitesse pour le cloud computing, la blockchain, etc.

-

Niveaux de certification de sécurité les plus élevés : FIPS 140-2/3, Common Criteria, OSCCA, K/JCMVP, etc.), protection des données critiques, contre la rétro-ingénierie.

Affinez votre schéma de sécurité avec les options de SecuryzrTM

SecuryzrTM offre un large éventail d’outils adaptés à chaque menace.

Architecture

La force et la polyvalence des logiciels constituent également leurs faiblesses. En effet, les logiciels ont la capacité de s’adapter, de se corriger et de s’améliorer en permanence, mais ils sont également corruptibles et vulnérables aux programmes malveillants.

Le développement de logiciels sécurisés peut être très coûteux et prendre beaucoup de temps, alors que la sécurité matérielle est imperméable aux attaques logicielles et moins coûteuse à mettre en œuvre.

Le silicium étant physique et considéré comme une fonction immuable, il ne peut être modifié, contrairement aux logiciels, qui peuvent être compromis car stockés au niveau de la mémoire. Le silicium garantit que les informations reçues sont authentiques et n’ont pas été modifiées. Le fait d’avoir une fonction immuable propage la racine de la confiance à tout le système.

Si la sécurité logicielle ne peut être considérée comme une solution autonome, elle est néanmoins nécessaire pour soutenir la sécurité matérielle. Il est donc important d’inclure les deux types de solutions à tout plan de sécurité afin de couvrir toutes les vulnérabilités.